| Ortungstechnik zur Sicherung und Überwachung von

Lkw-Transporten und Ladung |

| Vortrag von Herrn Bernd Lübben, ABS T&T Deutschland GmbH |

Inhaltsverzeichnis

Ein Satz zum Anfang: Eine 100%ige Sicherheit ist nicht möglich.

Firmenkurzübersicht

Die Holding besteht aus drei Organisationen:

Abbildung 1

Advies Bureau Schade (ABS):

Dieses Büro wird von der Versicherungsindustrie beauftragt, gestohlene Fahrzeuge und Transportmittel aller Art aufzufinden, sicherzustellen und rückzuführen.

Riskvision:

Verschiedene Technologien, Elektroniken, Software u. ä. werden hier bereitgehalten und entwickelt – zur Ortung und Schadenverhütung / -bekämpfung.

ABS-T&T:

Das Unternehmen bietet Lösungen zu Auswahl, Einbau und Wartung der passenden Ortungstechnik in Fahrzeuge.

Die Firmen-Hauptzentrale befindet sich im holländischen Duiven. Darüberhinaus gibt es zwei Geschäftsstellen in Emmerich und Haar bei München.

Die Märkte der Firma ABS T&T beschränken sich nicht auf motorisierte Fahrzeuge und Transportmittel aller Art, sondern auch auf hochwertige Fahrräder, Container, technische bzw. elektronische Geräte und hochwertige Konsumgüter.

Bei all diesen Objekten können besondere Ortungssysteme installiert werden, die bei Unfall, Verlust oder Gefahr Alarm auslösen und/oder die Ortung ermöglichen. Ein weiteres Ziel ist der Schutz von Produkten vor Plagiaten.

Die Firma bietet einen umfassenden Schutz und Service aus einer Hand (Abbildung 2):

Abbildung 2

Das Unternehmen arbeitet mit einer Vielzahl von Kunden und Partnern zusammen.

Seitenanfang

Maßnahmen und Methoden

Was für Sicherheitssysteme bietet das Unternehmen?

Einige Beispiele:

| Systeme wie Personal Tracker für z. B. Lkw-Fahrer | |

| Für den Baumaschinenbereich wird eine autarke, in sich geschlossene Lösung mit integrierter Antennentechnologie angeboten, mit einer Betriebszeit von bis zu 2 Jahren | |

| Extrem kleine GPS-Tracker mit Notruftaste | |

| Spezielle SIM-Karten |

Einige dieser Technologien werden im weiteren Verlauf des Vortrags vorgestellt.

Systemlösungen

Die klassische Prozesskette von der Herstellung eines Produktes bis zum Endkunden beinhaltet: Fertigung – Abholung – Transport – Spedition – Läden – Kunde. Hierbei kommen zahlreiche Begleitpapiere zum Einsatz: Barcodes, ggf. Zollpapiere, Lieferscheine, Containeraufschriften usw., was einen erheblichen administrativen Aufwand darstellt. Darüberhinaus kommen verschiedener Technologien zur Anwendung, die in den unterschiedlichen Phasen des Transports aktiv werden.

Abbildung 3

Navigations- und Ortungssysteme:

Die bekanntesten satellitengesteuerten Navigationssysteme sind: AIS Live (Tracking bei Schiffen), Satellitengestützte Navigation über GPS, Galileo und das russisches System GLONASS. Weitere Technologien zur Ortung sind GSM-Systeme, Satellitenfunk und die RFID-Technologie.

Es gibt eine Reihe von Maßnahmen zur Sicherung von Transporten:

Internationale Maßnahmen

| SISPS Code (International Ship and Port Facility Security Code) | |

| C-TPAT(Customs-Trade Partnership against Terrorism) | |

| CSI (Container Security Initiative) | |

| 24-Hour Rule |

Deutsche Maßnahmen

| BLAMS (Bund-Länder-Arbeitskreis Maritime Security) | |

| MSZ (Maritimes Sicherheitszentrum) |

Sonstige Maßnahmen

| CHCP (Cargo Handling Cooperative Program) | |

| CSC (International Convention for Safe Containers) | |

| Trusted Shipper Program | |

| OSC (Operation Safe Commerce) | |

| SST (Smart and Secure Tradelanes) |

Seitenanfang

Systeme und Technologien

Einige einfache und kostengünstige Technologien zum Schutz von Eigentum werden im Folgenden kurz vorgestellt:

Abbildung 4

Seitenanfang

Ätz-Technologie

Speziell für Baumaschinen wurde eine Ätz-Technologie entwickelt, die mittels einer "unsichtbaren" Lackpaste einen Code z. B. in die Fensterscheiben ätzt. Diese Codierung ist nur unter UV-Licht zu sehen und daher für einen potentiellen Dieb zunächst unsichtbar.

Abbildung 5

Seitenanfang

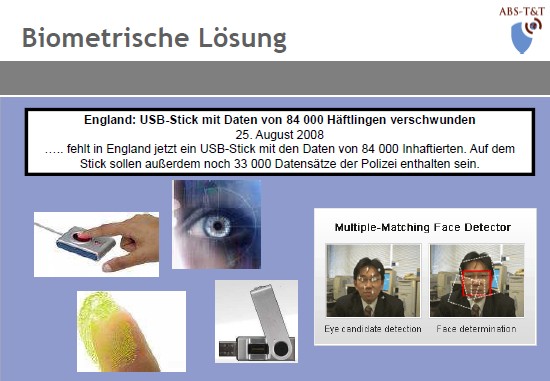

Biometrische Lösungen

Hierzu zählen Lösungen wie Fingerabdruck-Scans, aber auch die Iris-Erkennung (eine kontaktlose Erkennung), sowie die biometrische Gesichtserkennung.

Abbildung 6

Seitenanfang

Holographie

Diese Technologie bietet ein hohes Sicherheitspotential. Zum Einsatz kommen u. a.:

| Wechselbildeffekte | |

| Verknüpfung mehrerer holographischer Techniken | |

| Maschinenlesbare, optische Zusatzinformationen | |

| Holographische Codierungen |

Abbildung 7

Die Holographie wird als Echtheitsnachweis bereits bei Eintrittskarten, Geldscheinen, Ausweisen u. ä. Dokumenten verwendet.

Eine weitere Erhöhung der Sicherheit bei der Holographie wird erreicht durch Maschinenlesbarkeit, 2- und 3-dimensionale Hologramme etc.

Seitenanfang

Holospot-Technologie

In der Automobilindustrie hat sich ein Standard durchgesetzt, die sog. Holospot-Technologie. Diese soll vor allem die Echtheit von Zuliefer-Komponenten beweisen, um diese von Plagiaten unterscheiden zu können. Dabei wird jedes einzelne Originalprodukt mit einem individuellen tesa Holospot® versehen, auf dem alle sicherheits- und vertriebsrelevanten Informationen vermerkt sind. Das geschieht ohne auffälligen Eingriff ins Produktdesign.

Diese Holospot-"Aufkleber" sind nur wenige mm2 groß.

Abbildung 8

Seitenanfang

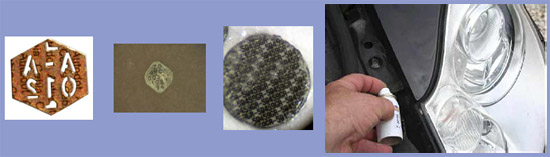

Microdots

Microdots sind kleine codierte Lackpartikelchen mit aufgelaserten Daten. Die Daten lassen sich mit einem Spray oder Pinsel an verschiedenen Stellen eines Produktes auftragen. Damit lassen sich Objekte und Objektteile eindeutig identifizieren.

Sie haben folgende Vorteile:

| Microdots haben die Größe eines Sandkorns | |

| Sie werden mittels Laser geätzt mit einer einzigartigen FIN oder PIN-Nummer | |

| Einfache Authentifizierung der Objektidentität | |

| Die Dots werden mit einem speziellen Klebstoff aufgetragen | |

| Einfache Überprüfung durch Behörden |

Abbildung 9

Die Abbildung 10 zeigt als Beispiel, wo Microdots in einem Pkw eingesetzt werden:

Abbildung 10

In vielen Ländern ist die Verwendung von Microdots in der Automobilindustrie am Ende des Produktionsprozesses bereits obligatorisch. In der EU wird ebenfalls darüber nachgedacht.

Diese Microdots-Technologie wird über Versicherer als "Homekit" angeboten, z. B. in Zusammenhang mit einer Hausratversicherung. Es beinhaltet eine Fläschchen mit den Microdots, eine Lupe und eine kleine UV-Lampe (Abbildung 11).

Nach der Markierung der Wertsachen werden diese in einem speziellen Internetportal in eine Datenbank (zugänglich nur für Kunde, Polizei und Versicherung) eingetragen. Damit ist der Versicherungsschutz für diese Objekte abgedeckt.

Größere Objekte können auch mit (sichtbaren) Aufklebern versehen werden, was diese als Hehlerware uninteressant macht. Dennoch gestohlene Ware kann so identifiziert und rückgeführt werden.

Abbildung 11: Der violette Kreis rechts oben mit Zahlencodes entspricht der Größe des Kreises rechts unten auf einem Streichholzkopf.

Abbildung 11

Seitenanfang

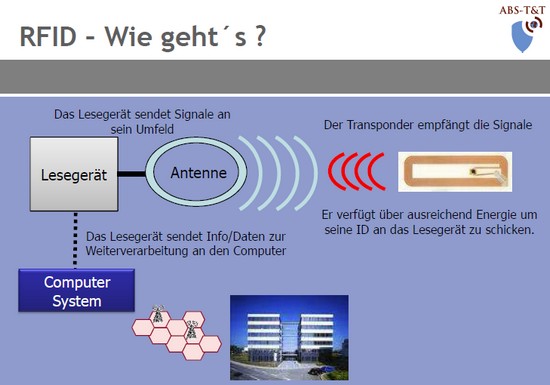

RFID (Radio Frequency Identification)

Das Prinzip: Ein stationäres oder mobiles Lesegerät sendet über eine Antenne permanent Signale. Etikettenartige RFID-Transponder, die z. B. an Waren angebracht sind, empfangen diese Signale und senden ihre ID an das Lesegerät zurück. Somit ist eine kontinuierliche Positionserfassung dieser Waren möglich. Diese Informationen können per EDV weiterverarbeitet werden.

Abbildung 12

Seit langem ist es üblich, Weidevieh mit einem Transponder (meist über einen Clip am Ohr) zu versehen.

RFID-Transponder werden bei einer Vielzahl von Waren, Produkten oder sonstigen Objekten eingesetzt (Abbildung 13):

Abbildung 13

Je nach Technik (z. B. Frequenzbereich) kann RFID für unterschiedliche Distanzen zwischen Lesegerät und Transponder eingesetzt werden. (Wenige cm bei Armbändern für den Diskobesuch bis zu mehren 10er Metern z. B. bei Mautbrücken.)

Die immer geringeren Größen solcher RFID-Tags und deren ebenfalls geringe Kosten führen zu immer mehr Einsatzgebieten.

Seitenanfang

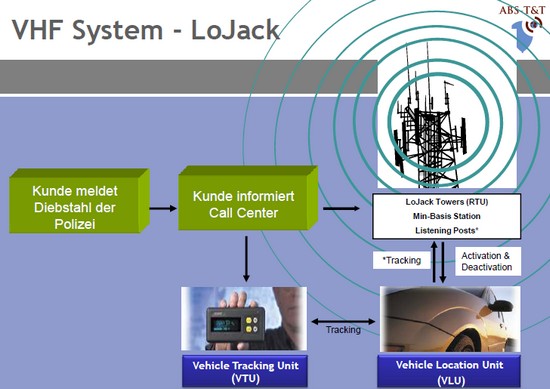

VHF System – LoJack (Very High Frequency = Ultrakurzwelle)

Hier kommen Radiofrequenzsysteme zur Anwendung. Dieses System kann nur senden. Es wird z. B. im Pkw eingebaut und wird von außen "getriggert".

Im Falle eines Diebstahls kann das Fahrzeug (bzw. die LoJack-Unit) angepeilt werden. Es wird eine ID Nummer, die im LoJack eingespeichert ist, aktiviert und über bestehende Sendemasten gesucht. Vereinfacht gesagt: Je näher sich das gestohlene Fahrzeug befindet, desto lauter piept es.

Nachteil: Es müssen (für das abzusuchende Gebiet) flächendeckend Sendestationen vorhanden sein.

Abbildung 14

Seitenanfang

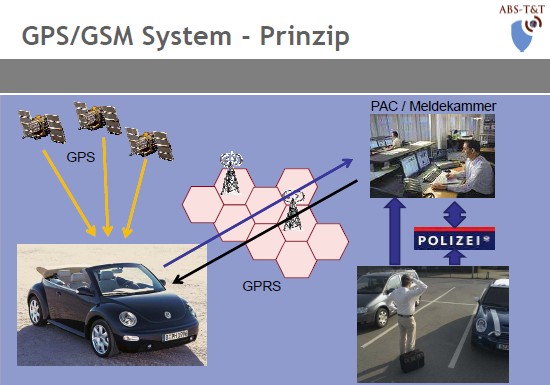

GPS/GSM

GPS = Global Positioning System, ein satellitengestütztes System zur Positionsbestimmung.

GSM = Global System for Mobile Communications, ein Standard für volldigitale Mobilfunknetze. Hierbei erfolgt die Positionsbestimmung über Mobilfunksignale, die das Gerät (z. B. Handy) mit den stationären Mobilfunksendemasten verbinden.

Im Falle eines Fahrzeugdiebstahls wird die Polizei informiert sowie das private Alarmzentrum (PAC) bzw. die Meldekammer. Die Diebstahlanzeige wird bestätigt. Die Meldekammer beginnt, über das GPS/GSM-System das Fahrzeug zu kontaktieren.

Abbildung 15

GPRS (General Packet Radio Service, deutsch: "Allgemeiner paketorientierter Funkdienst") ist ein paketorientierter Dienst zur Datenübertragung, der in GSM Netzen verwendet wird. Dieser Dienst ist kostengünstig, da eine volumenabhängige Abrechnung (nach Datenmenge und nicht nach Zeit) angewandt wird.

Durch die Kontaktierung über das GPS/GSM-System bekommt die Meldekammer im Idealfall die Positionsdaten des gestohlenen Fahrzeugs über GPS mitgeteilt. Die Ortungseinheit im Fahrzeug sendet (ähnlich wie ein Mobiltelefon) die Meldedaten, anhand derer versucht werden kann, das Fahrzeug zu finden. Soweit die Theorie.

Folgende Anforderungen werden an solch ein System gestellt:

| Zuverlässig | |

| Niedriger Stromverbrauch | |

| Klein und unauffällig | |

| Sicher | |

| Zertifiziert und zugelassen | |

| Flexibel mit langer Lebensdauer | |

| Bezahlbar |

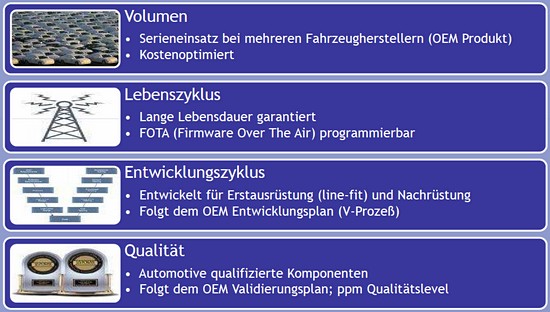

Abbildung 16

Die Systeme müssen die Anforderungen wie in der Abbildung 16 oben dargestellt erfüllen.

Zudem sollen diese Systeme (neben der Ortung im Diebstahlsfall) ermöglichen, verschiedene Daten des Fahrzeugs bzw. seines technischen Zustands von außen abzurufen bzw. zu überwachen.

Der Einbau muss professionell erfolgen.

Eine Qualitätsanforderung der Automobilhersteller an die Zulieferer lässt sich in ppm (parts per million) ausdrücken – die Anzahl zulässiger Ausfälle bei einer Million Teile. In der Regel liegen bei den GPS/GSM-Systemen diese Werte zwischen 5 und 10 ppm.

Zudem muss bei diesen Systemen (Boxen) erkennbar sein, ob diese unberechtigt gewaltsam entfernt oder beschädigt bzw. zerstört wurden.

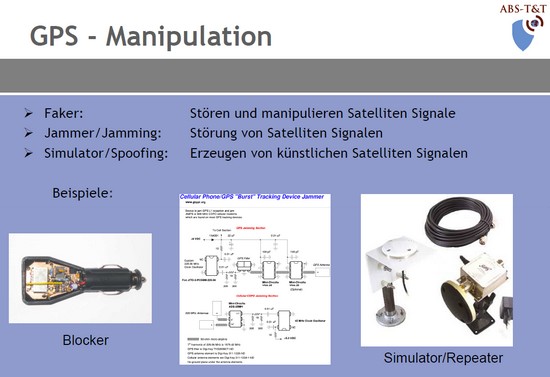

Störanfälligkeit

Die Sendeleistung kann über sog. Jammer (Störsender) gestört werden.

GPS-Jammer stören nicht nur die Kommunikation zwischen Fahrzeug und Meldekammer über das GSM-Netz, sondern auch das GPS-Funksignal über Satelliten. Das kann z. B. dazu führen, dass eine völlig falsche Position des gestohlenen Fahrzeugs über GPS übermittelt wird. Solche als Störsender geeignete GPS-Sender sind am Markt frei erhältlich, was für die Sicherheitsinteressen ein Problem darstellt.

Abbildung 17

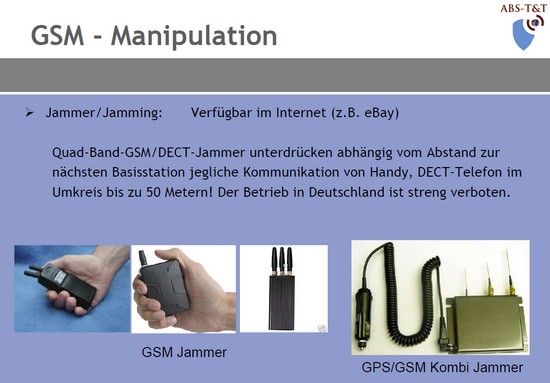

GSM-Jammer unterbinden im Umkreis einiger Zehner Meter jeglichen Mobilfunkverkehr. Obwohl der Besitz und der Betrieb so eines Gerätes in Deutschland strafbar ist, sind sie ohne weiteres im Internet erhältlich.

Abbildung 18

Abbildung 19

Die Verwendung solcher Jammer durch kriminelle Elemente ist ein zunehmendes Problem.

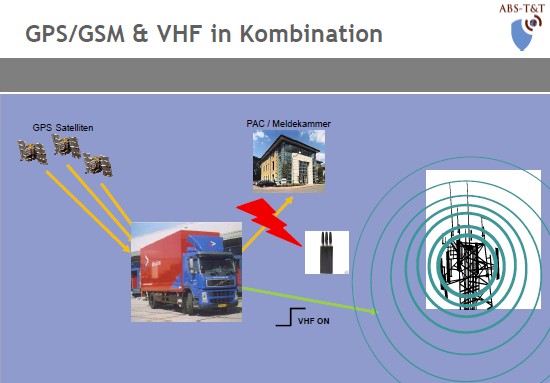

Zur Reduzierung dieses Problems werden technische Lösungen kombiniert. Erkennt so ein technisch hochwertiges System, dass ein Störsender aktiv ist, wird eine Meldung über das VHF-System abgesetzt (z. B. das LoJack-System). Dann besteht die Möglichkeit, das System über die zuvor angesprochenen Kreuzpeilung trotz des Einsatzes von Störsendern wiederzufinden.

Abbildung 20

Das GPS-Jamming wäre für viele Bereiche eine große Gefahr, so z. B. für den Flugverkehr. Zur Umgehung dieser Gefahr wird berücksichtigt, dass echte GPS-Signale (von den Satelliten) von oben kommen, Störsignale der Jammer hingegen i. d. R. aus horizontaler Richtung. Über exakt eingestellte Richtantennen werden daher nur Signale aus der entsprechenden Richtung der Satelliten aufgefangen. Störsignale aus seitlicher Richtung werden nicht berücksichtigt. Solche Maßnahmen sind allerdings kostenintensiv und daher nicht für jede Anwendung wirtschaftlich zu realisieren.

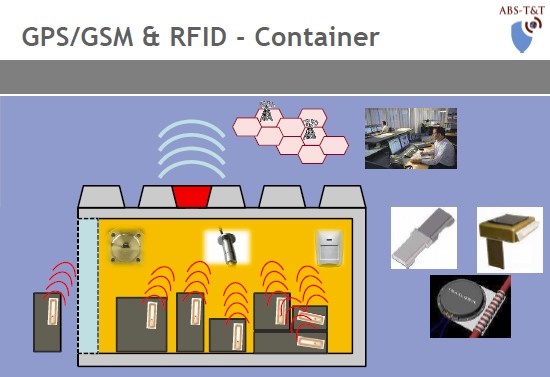

In Containern können solche technischen Systeme im oberen Bereich in einer Sicke angebracht werden. Dabei kommen auch Solarunterstützte Systeme zur Anwendung. Temperatursensoren, Türkontakte, Bewegungsmelder und andere Sensoren werden per GSM zur Meldekammer übertragen, wodurch eine kontinuierliche Überwachung des Containers ermöglicht wird. In Kombination mit RFID kann auch die Ladung überwacht werden.

Abbildung 21

Seitenanfang

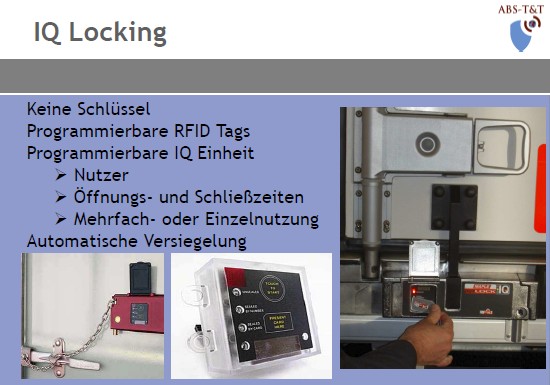

Mechanische Lösungen

Hierzu zählen u. a. Schließsysteme (Schlösser), die speziell mit einem personifizierten RFID-Tag versehen sind. Hier gibt es verschiedene Sicherheitslösungen für Deichsel, Auflieger, Tanksiphon usw.

Abbildung 22

Abbildung 23

Seitenanfang

Einsatz in der Praxis

Bewegungsprofile

Bei Einsatz solcher Überwachungs- bzw. Ortungssysteme können Bewegungsprofile bei Transporten erstellt werden.

Dadurch kann bei einem Transport die gefahrene Wegstrecke und die noch zu fahrende Wegstrecke überwacht werden. Es kann ein Routenmanagement mit Zwischenhalten eingegeben werden oder ein Bewegungskorridor definiert werden, in dem sich das Fahrzeug aufhalten muss, und bei dessen Verlassen es automatisch Alarm auslöst.

Abbildung 24

Abbildung 25

Seitenanfang

Zeitmanagement

Beim Zeitmanagement muss sich das Fahrzeug zu bestimmten Zeitpunkten an bestimmten Orten befinden, andernfalls wird Alarm ausgelöst. Das Aufsuchen festgelegter geschützter Parkplätze kann so kontrolliert werden.

Abbildung 26

Abbildung 27

Die Komponenten eines GPS/GSM-Systems sind in der Abbildung 28 noch einmal zusammengestellt. Die Matrix vermittelt zudem einen Überblick, welche Komponenten für welches Einsatzgebiet benötigt bzw. verwendet werden können:

Abbildung 28

Abkürzungen:

SVT: Stolen Vehicle Tracking – Verfolgung gestohlener Fahrzeuge

PAYD: Pay as you drive – "bezahle nur, was du wirklich gefahren bist". (Bedeutend für die Versicherungstelematik)

Der Notruf eCall ist eine von der EU geplante Lösung, die im Falle eines Unfalls automatisch einen Notruf mit Positionsangabe und weiteren Daten absendet. Ziel ist eine schnellere Rettungs- bzw. Hilfeleistung.

Erst die Mehrfachnutzung eines solchen Sicherheitssystems macht dessen Einsatz wirtschaftlich und zukunftssicher.

Die Kombination verschiedener Lösungen kann die Sicherheit entscheidend erhöhen, denn Einzellösungen sind gut, aber anfällig:

| VHF Systeme benötigen Flächendeckung | |

| GSM – Abschattung der Antennen | |

| GPS – Sichtverbindung zu Satelliten | |

| Überstrahlung mittels "Jammer" | |

| Falscher Einbau (sichtbarer, offene Kabelführung, usw.) |

Seitenanfang

Ausblick

Abschließend ein Blick in die Zukunft:

| Kombilösungen werden den Markt mittelfristig bestimmen |

Durch Kombilösungen wird eine Sicherheitsreserve erreicht, falls ein System ausfällt oder manipuliert wird. Die technischen Lösungen sind, wie zuvor erwähnt, GPS/GSW, VHF, Microdots.

| Neue Partnerschaften ermöglichen "Win-Win" Situationen |

Logistikfirmen, Netzwerkbetreiber, Meldekammern u. a. müssen eng zusammenarbeiten.

| Legislative Einflüsse nehmen weiter zu (z. B. eCall, ESC, …) |

Auf nationaler und EU-weiter Ebene werden zunehmend Anforderungen gestellt. Technologien wie eCall oder ESC (Elektronische Stabilitätskontrolle) werden zukünftig Pflicht.

| Die Konsolidierung der Zahl der Systemanbieter schreitet voran |

Noch gibt es eine Vielzahl von Anbietern solcher Sicherheitssysteme mit unterschiedlicher Qualität. Hier ist eine Konsolidierung und Qualitätssicherung notwendig und auch im Gange.

| Der Wunsch nach "One-Stop-Shopping" nimmt zu |

Komplettlösungen aus einer Hand sind gefragt.

| Steigende Qualitätsansprüche |

Seitenanfang